之前寫過一篇有關如何運用TOR Browser的技術,是針對使用瀏覽器上網時可隱匿自己真實的身分,但尚有許多其他的滲透測試工具同樣需要隱匿,就可運用Proxychains的功能,Proxychains為kali Linux及BackTract 的預設工具,可設定使用動態(Dynamic Proxy)或是靜態( Static Proxy)代理服務,該設定檔路徑為 /etc/proxychains.cong,Proxychains可以單獨使用,亦可以與 TOR 結合,透過TOR Service 便可以自動切換TOR Server,不需在Proxychains.conf中設定。以下將進行相關安裝與設定

測試環境:VMware Workstation, Kali Linux1.0.9a

於Kali Linux 系統

#apt-get update

#apt-get install tor

#service tor start //啟動TOR服務

#service tor status //查看TOR服務是否執行

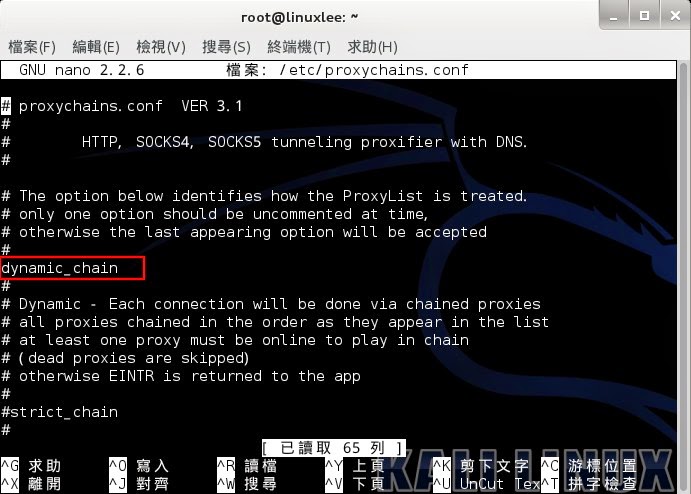

#nano proxychains.cong // 開啟proxychains設定檔

將dynamic_chain前面的 # 刪除

移到檔案最末,加入一行 #socks5 127.0.0.1 9095,完成後儲存

輸入下圖指令,確認本機IP是否已隱藏

此IP並非真實IP

輸入以下指令組合 proxychains 與 nmap來掃描IP,結果顯示已可運作